Le monde décentralisé a longtemps souffert d’un paradoxe cruel : il brille pour la traçabilité, mais trébuche parfois dès qu’il s’agit de calculs intensifs ou de données sensibles. Le framework ROFL vient balayer cette contradiction en installant une baie de serveurs off-chain aussi digne de confiance qu’un registre on-chain.

Imaginé par Oasis Protocol et déployé en juillet 2025 sur le mainnet Sapphire, ce ROFL (pour Runtime Off-chain Logic) transforme n’importe quelle application en service « trustless AWS ». L’intelligence artificielle y effectue ses inferences, les agents y gardent leurs secrets, et les résultats reviennent sur la chaîne accompagnés d’une preuve cryptographique irréfutable. Dans les lignes qui suivent, vous verrez comment ce framework se glisse dans votre architecture, quelle recette secrète mélange TEE Intel TDX et signatures souveraines, et comment, en moins d’un café, vous pourrez transformer un simple contrat en centre de calcul confidentiel.

Le cœur de la confidence : Trusted Execution + preuve = ROFL

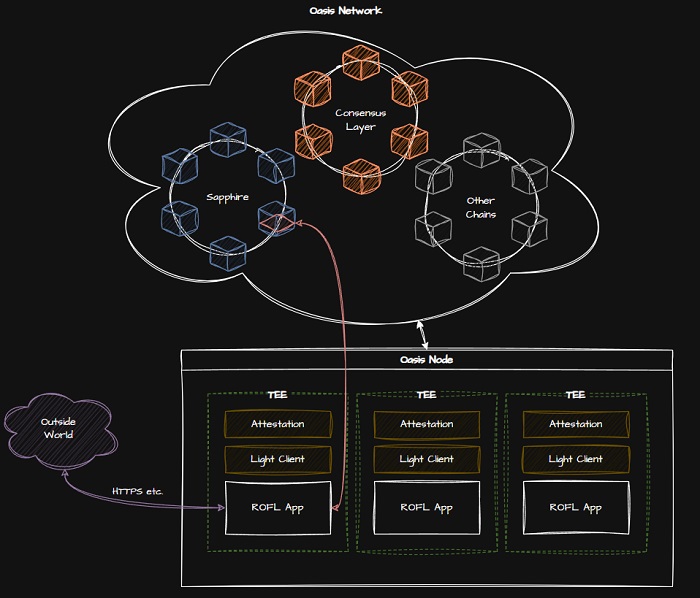

Le framework ROFL repose sur deux piliers. D’abord, les Trusted Execution Environments (TEE) d’Intel TDX, sortes de coffres-forts silicium où le code s’exécute hors de portée du reste du système. Ensuite, une preuve à divulgation nulle générée par le TEE, prouvant que le calcul a été mené exactement comme prévu sans révéler le moindre paramètre. Le tout est orchestré par des relais ROFL qui récupèrent la sortie, vérifient la signature, et l’ancrent dans le contrat Sapphire via une simple transaction. Résultat : une tâche lourde — entraîner un LLM, résoudre un intent, protéger une clé privée — s’effectue en quelques millisecondes off-chain, puis revient gravée dans le marbre on-chain, sans jamais exposer données ni clés.

ROFL vs. solutions classiques

| Dimension | Calcul on-chain classique | Framework ROFL |

|---|---|---|

| Coût de gas | Exorbitant | Quasi nul |

| Confidentialité | Transparent | Totale (TEE + ZK) |

| Latence | Lente | Millisecondes |

| Vérifiabilité | Native | Preuve cryptographique |

| Types de workloads | Légers | LLM, AI agents, oracles lourds |

Tutoriel express : transformer votre contrat en super-cerveau

- Préparer l’environnement

Lancez Docker, clonez le dépôt officieloasislabs/rofl-template, puis personnalisez le fichierDockerfileavec votre binaire ou votre script Python. - Définir le manifeste

Dansrofl.toml, indiquez l’image Docker, le hash SHA-256, et la fonction d’entrée. Une seule ligne suffit :entrypoint = ["python", "run_llm.py"]. - Générer la preuve d’intégrité

La commanderofl buildconstruit l’image, signe le TEE et produit un artefact.rpfprêt à être déployé. - Déployer sur Sapphire

Depuis Remix ou Hardhat, appelezROFL.deploy(rpfHash)sur le contratROFLRegistry. Le framework publie automatiquement la preuve on-chain. - Interroger le résultat

Votre smart-contract appelleROFL.invoke(rpfHash, input)et récupère la sortie accompagnée de la preuve. Vérif, gaz minime, secret intact.

Attention : connaissant mes capacités pour tout ce qui touche au code, il y a peut-être des erreurs. Vérifiez auprès de votre IA préférée. Moi je suis juste un dinosaure avec de petits bras hein.

Deux projets déjà en orbite

On retrouve ici les 2 mêmes projets que ceux qui se sont lancés sur le mainnet Sapphire d'Oasis il y a quelques temps.

Zeph, compagnon IA respectueux de la vie privée, utilise ROFL pour traiter les conversations sensibles sans jamais les exposer. WT3, agent de trading autonome, garde ses clés API et ses stratégies dans un TEE ROFL, exécute les ordres, puis retourne seulement le résultat signé.

Horizon 2026 : entre MCP servers et ZK-provers

Les équipes prévoient d’ouvrir le moteur ROFL aux MCP servers, aux oracles de prix temps réel et même aux ZK-provers (le sous-système permettant de générer les ZK-Proofs). Un simple appel REST suffira pour déposer une charge de travail, et le retour arrivera accompagné d’une preuve prête à être consommée par n’importe quel contrat EVM.

Le framework ROFL ne se contente pas d’étendre les possibles ; il redéfinit la frontière même entre cloud et blockchain.