Jusqu’ici, utiliser la blockchain Oasis Protocol ressemblait parfois à crier ses secrets sur la place publique : chaque montant, chaque paramètre, chaque adresse restent visibles pour la postérité. Oasis Sapphire inverse la vapeur en proposant une machine virtuelle Ethereum (EVM) qui sait chuchoter. Grâce à des enclaves Intel SGX et à un coffre-fort cryptographique intégré, vos smart-contracts exécutent le code sans exposer l’état interne.

Vous pouvez ainsi lancer un marché aux enchères discret ou même un carnet de santé sans jamais révéler les données sensibles. Dans cet article, vous apprendrez (peut-être) comment créer un contrat confidentiel, comment le faire dialoguer avec MetaMask sans surcoût, et pourquoi les frais sont jusqu’à cent fois moindres que sur la chaine Ethereum principale.

Comment Oasis Sapphire protège vos données sans briser la compatibilité

Sapphire repose sur deux couches imbriquées : la première, Emerald, garantit la compatibilité EVM classique ; la seconde, Sapphire proprement dit, ajoute une enveloppe de confidentialité. Chaque transaction est chiffrée bout à bout entre le navigateur et l’enclave TEE. Le nœud valide le résultat mais ne voit jamais le contenu brut.

De plus, Sapphire propose des pré-compilations natives pour générer des nombres aléatoires, signer des messages ou dériver des clés, ce qui évite l’appel coûteux à des bibliothèques externes. Résultat : un contrat Solidity standard tourne tel quel, sans réécriture, tout en bénéficiant d’un niveau de confidentialité digne d’un coffre-fort bancaire. Sapphire bénéficie aussi du nouveau framework ROFL d’Oasis, dont je vous parlerai demain dans mon prochain article.

Pour faire clair : vous avez la possibilité de créer des smart-contracts qui sont 100% public, 100% privés ou n’importe quelle répartition entre les 2. Libre comme l’air, libre comme l’air …

Oasis Sapphire vs. EVM classique

| Caractéristique | Ethereum mainnet | Oasis Sapphire |

|---|---|---|

| Confidentialité de l’état | Aucune | Totale via TEE |

| Compatibilité MetaMask | Native | Native + wrapper chiffré |

| Frais moyens | ~3 $ | ~0,03 $ |

| Latence de lecture | Payante | Gratuite via view functions |

| Random on-chain | Coûteux | Pré-compilé gratuit |

Tutoriel express : déployer un coffre-fort secret en 180 secondes

Alors, je précis tout de suite, je suis une bille en code/programmation/etc. donc vérifiez 7 fois que ce que j’écris ci-dessous !

Préparer l’environnement

Installez Node ≥ 16, puis créez un dossier secret-dapp et initialisez Hardhat :

npm init -y && npm install --save-dev hardhat @oasisprotocol/sapphire-hardhatÉcrire le contrat confidentiel

Dans contracts/SecretVault.sol, collez :

// SPDX-License-Identifier: MIT

pragma solidity ^0.8.18;

contract SecretVault {

mapping(address => uint256) private balances;

function deposit(uint256 amount) external {

balances[msg.sender] += amount;

}

function balanceOf(address user) external view returns (uint256) {

return balances[user]; // visible uniquement par le contrat et l’appelant

}

}Configurer Hardhat

Ajoutez dans hardhat.config.js :

require("@oasisprotocol/sapphire-hardhat");

module.exports = {

solidity: "0.8.18",

networks: {

sapphire_testnet: {

url: "https://testnet.sapphire.oasis.dev",

accounts: ["VOTRE_CLÉ_PRIVÉE"],

chainId: 0x5aff,

},

},

};Déployer

npx hardhat run scripts/deploy.js --network sapphire_testnetLe contrat est déployé, chiffré et prêt à recevoir des dépôts confidentiels. Enfin, potentiellement. Je suis tellement mauvais en code que ça fera peut-être plutôt sauter votre machine.

2 projets qui prouvent que la confidentialité est déjà en production

Zeph, l’assistant IA conversationnel, héberge ses modèles dans une enclave Sapphire : les prompts utilisateur restent invisibles même pour l’équipe technique. WT3, agent de trading autonome, conserve ses clés API et ses algorithmes à l’abri des regards, exécute les ordres, et ne publie que le résultat signé.

Chacun a reçu un financement de démarrage de la fondation Oasis, démontrant que Sapphire n’est plus un laboratoire mais une rampe de lancement crédible.

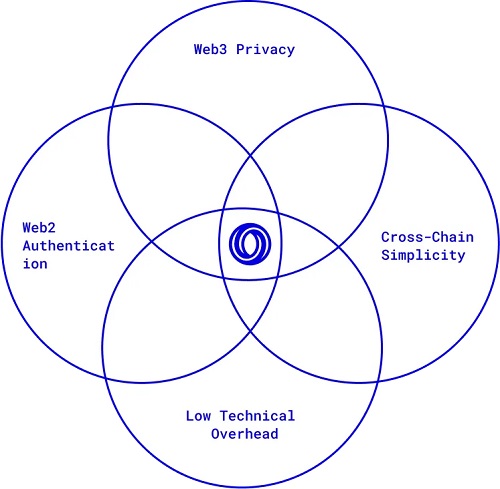

Horizon 2026 : entre WebAuthn et cross-chain privacy

Les développeurs préparent l’intégration native des Passkeys (WebAuthn) : vos utilisateurs se connecteront sans MetaMask, simplement avec l’empreinte digitale de leur téléphone. Parallèlement, l’Oasis Privacy Layer permettra à n’importe quelle dApp Ethereum, Polygon ou BNB de déléguer ses calculs sensibles à Sapphire sans changer de réseau. Le futur ressemble à un écosystème où la confidentialité est un simple paramètre, pas une migration.